10분이면 충분히 초등학생도 쉽게 리눅스 USB 만들 수 있는 수준

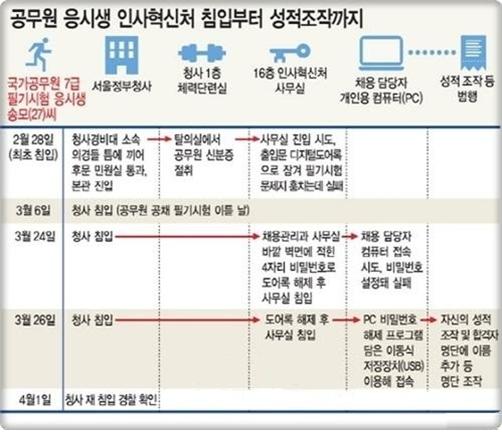

[일요경제=신관식 기자] 7급 공무원 시험 응시생의 정부서울청사 사무실에 침입해 성적조작하다 경찰에 체포된 사건으로 공무원 조직 뿐만아니라 전국민이 충격에 빠졌다. 단순 성적조작 범죄라기보다는 국가보안 관리에 문제점을 던져줬기 때문이다.

경찰청 특수수사과는 최근 공전자기록변작 등 혐의로 송 모(26) 씨를 구속했다.

송 씨는 지난달 26일 오후 9시 5분께 서울 종로구 세종로 정부서울청사 16층 인사혁신처 채용관리과 사무실에 몰래 들어가 시험 담당자 컴퓨터에 접속, 자신의 필기시험 성적을 조작하고 합격자 명단에 본인의 이름을 넣은 혐의를 받고 있다.

그렇다면 일반인인 송 씨가 어떻게 국가보안 관리를 뚫고 청사에 침입하여 나아가 보안문서에 접근할 수 있었을까.

송 씨는 "인터넷에서 리눅스가 담긴 USB 메모리로 컴퓨터 비밀번호를 해제하는 방법을 검색한 뒤 관련 프로그램을 입수해 범행에 사용했다"고 진술한 것으로 전해지고 있다.

송 씨는 지금까진 본인이 직접 사무실 문을 열고 들어갔고, 인터넷을 통해 알게 된 비밀번호 해제 프로그램을 작동시켰다고 진술한 상태다.

하지만 아무리 몰래 사무실에 들어갈 수 있었다 하더라도, 윈도 로그인 비밀번호나 문서 보안 정보까지 뚫을 수 있었을까는 합리적인 의구심은 가시지 않는다.

서울 정부청사에서 사용된 보안체계와 보안관리가 그만큼 허술했다는 방증이기도 하다.

송씨가 시도한 리눅스 USB 메모리 활용기법은 일반인들도 응급 상황에서 유용하게 사용할 수 있는 흔한 기교 중 하나이다. 매우 초보적인 기술이어서 보안 침입이라고 말하기에도 민망한 수준이었던 것이다.

지난달 26일 오후 9시경 아무런 제지도 없이 청사 내 사무실에 들어간 송 씨는 담당자의 컴퓨터에서 시험 성적을 조작하고 필기 합격자 명단에 자신의 이름을 추가했다.

송 씨의 범죄는 인사혁신처가 필기 합격자를 검토하는 과정에서 드러났다.

국가정보원의 '정부부처 정보보안 지침'에 따르면 공무원 PC는 '부팅 단계', '윈도 로그인 단계', '화면 보호기 암호' 등 3개의 암호를 설정해야 한다. 하지만 나열된 지침은 사실상 무용지물이었다.

일단, 부팅 단계에서 암호는 컴퓨터 본체를 열어 주기판(메인보드)의 CMOS 초기화 기능을 이용하면 쉽게 풀리게 돼 있다. 보안 조치라고 규정하기도 민망할 정도라는 얘기다.

컴퓨터 본체 주기판에는 CMOS를 초기화할 수 있는 점퍼가 별도 제공되기도 하고 또는 내장된 수은 전지를 일정 시간 빼내면 초기화되기도 한다.

문제는 윈도 로그인과 화면보호기 암호인데, 이 경우 윈도 운영체제에 직접 부딪히는 방법보다는 USB 메모리에 '리눅스'(Linux)라는 별도의 휴대용 무료 운영체제를 설치하면 손쉽게 우회할 수 있다.

이는 해킹이나 크래킹이 아니고 위법행위도 아닌 정상적인 사용이다. 리눅스에서는 이러한 기술을 '라이브 USB' 또는 '라이브 CD'라고 한다.

이 라이브 USB 기능은 당초 이런 목적으로 만든 서비스는 아니었다. 리눅스 운영체제가 워낙 일반인들이 접하기에 생소하다 보니, 운영체제를 컴퓨터에 정식으로 설치하기 전에 윈도 사용자들이 가볍게 맛볼 수 있도록 메모리에 휴대하는 형태로 만들었던 것이다.

라이브 USB나 라이브 CD를 이용하면 컴퓨터 본체에 설치된 윈도 운영체제를 전혀 건드리지 않고 오직 USB 메모리나 광 드라이브(CD롬)만으로 암호로 잠긴 윈도 컴퓨터를 손쉽게 열 수 있다.

최근 각종 리눅스 운영체제 배포판은 하드웨어 호환성이 뛰어나고 윈도 시스템으로 구동되는 분할된(파티션) 하드디스크 접속(마운트)을 막힘없이 해낸다. 따라서 사용자는 윈도 컴퓨터의 로그인 암호를 손쉽게 우회할 수 있었던 것이다.

리눅스 운영체제를 저장한 '라이브USB'는 일반인들이 리눅스 운영체제를 경험해 볼 수 있는 가장 손쉽고 직관적인 방법다.

리눅스 라이브USB 크리에이터(Linux Live USB Creator for Windows)와 같이 한 번에 리눅스USB를 만들어 주는 소프트웨어들이 이미 널리 알려졌다.

관심만 있다면 단 10분이면 충분히 초등학생이라도 쉽게 리눅스 USB를 만들 수 있다.

일부 마니아들은 한 발 더 나아가 윈도 시스템에서 비밀번호를 읽어버렸을 경우를 대비하기 위해, 리눅스가 설치된 라이브 USB메모리에 윈도 암호를 초기화할 수 있는 리커버리 툴까지 통째 저장하기도 한다.

윈도가 아닌 리눅스 시스템이기 때문에 윈도의 암호 관련 파일 정보를 아무런 제약 없이 누구나 수정할 수 있는 것이다.

리눅스 기반의 시스템 복구 도구 '하이렌부트시디' 등을 이용하면 윈도 운영체제를 띄우지 않고 암호를 초기화하는 등 시스템 정보에 직접 접근할 수 있다.

하이렌부트시디(Hiren'sBootCD), 오프라인NT패스워드에디터(Offline NT Password & Registry Editor), 파티드매직(Parted Magic) 등이 대표적인 소프트웨어인데, 각종 리커버리 툴은 인터넷 검색 등으로 어렵지 않게 찾을 수 있다.

심지어 지난 2014년에는 투자 후원 서비스 '킥스타터'에서 '패스워드 리셋 키'(Password Reset Key)라는 USB 메모리까지 팔리기도 했다.

USB 메모리에 윈도 암호를 초기화할 수 있도록 리눅스운영체제와 전용 소프트웨어를 넣어 상용 제품으로 내놓았다. 이런 USB 메모리 한 개를 가지고 있으면 컴퓨터의 윈도 로그인 암호를 잊어버렸을 때 유용하게 사용할 수 있다.

고도의 보안이 필요한 기관이나 단체에서는 이러한 사태를 막기 위해 USB 단자를 아예 사용하지 못하도록 하드웨어 수준의 원천 차단이 필요하다. USB 단자를 봉인하거나 없애는 것이 가장 좋다. 내부 정보유출이나 외부 악성코드 침입 경로로 활용될 수 있기 때문이다.

물론 정부에서도 USB 사용을 소프트웨어 단계에서 차단하고 있지만 물리적으로 막지 않는 이상 사고는 피할 수 없다. 그뿐만 아니라 광 디스크(CD 및 DVD) 형태로도 리눅스를 담을 수 있으므로 광 드라이브까지도 본체에서 제거하는 것이 바람직하다.

한 가지 의문이 또 남는다. 문서 위변조를 막기 위해 문서 파일이 DRM 기술로 당연히 암호화되어 있었을 것인데, 이를 송 씨가 어떻게 해제할 수 있었을까.

수험생이었던 송 씨가 전문가도 해제하기 힘든 DRM을 직접 뚫었을 가능성은 크지 않아 보인다.

외부로 공개 배포하기 위해 일부 직원이 미리 해제해 둔 파일을 찾아서 직접 수정하지 않았을까 추정할 뿐다. 정확한 문서위조 기법은 당국의 수사를 통해 밝혀질 예정이다.